Allerta LunaNon ci sono restrizioni sugli acquisti o sulle decisioni importanti. La luna è in Sagittario.Ariete (21 marzo - 19...

Tornare agli albori dell'universo sembra qualcosa che può essere realizzato solo nella fantascienza, ma gli esperti sono riusciti a trovare...

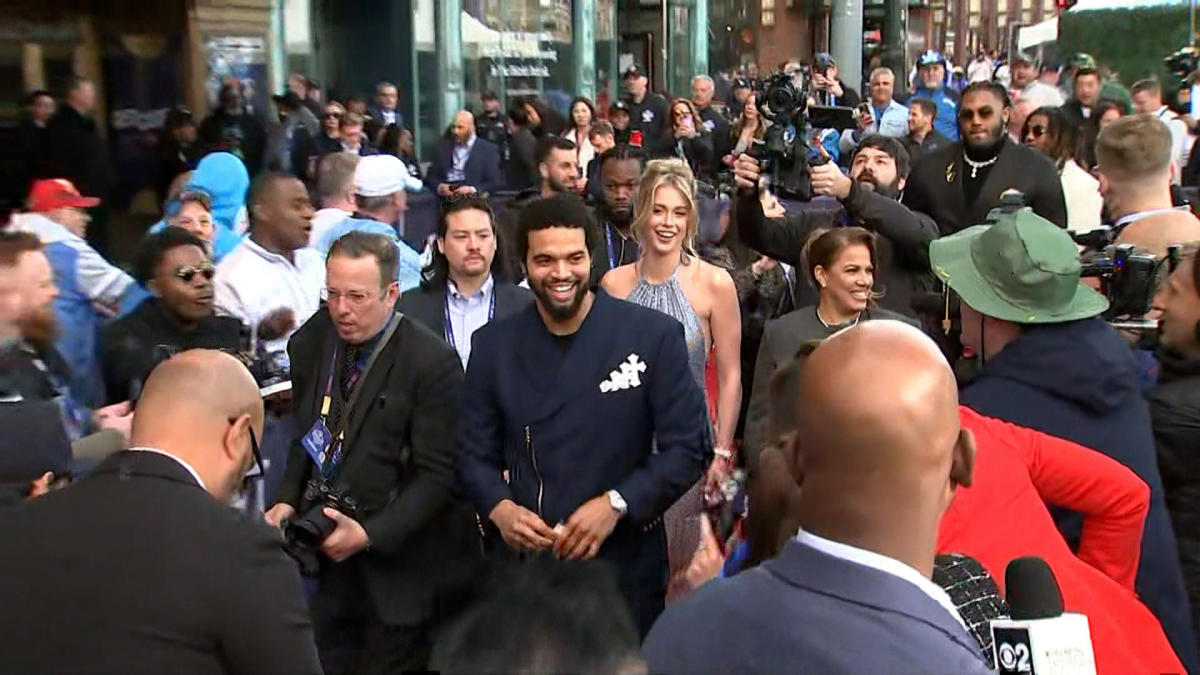

Finalmente, il Draft NFL è finalmente iniziato a Detroit.Il primo round è ufficialmente nei libri e ciascuna delle 32 scelte...

Il segretario di Stato americano Antony Blinken saluta mentre si prepara a lasciare l'aeroporto internazionale di Shanghai Hongqiao in rotta...

Il governo italiano ha dato il via libera condizionato al progetto di Vitol di rilanciare la raffineria di petrolio Saras,...

Un pedone cammina vicino all’edificio della Banca del Giappone nel centro di Tokyo il 28 luglio 2023.Riccardo A. ruscelli |...

"Lommel": In questo brano toccante, Taylor canta per la prima volta di essere stato chiamato l'amore della vita di qualcuno...

Iscriviti alla newsletter scientifica Wonder Theory della CNN. Esplora l'universo con notizie di scoperte affascinanti, progressi scientifici e altro ancora....

Aggiornamenti live del Draft NFL 2024: arriva Caleb Williams e i Bears sono sull'orlo della scelta numero 1 Apparso originariamente...

Apple ha programmato la prossima presentazione dei prodotti per il 7 maggio, poche settimane prima della Worldwide Developers Conference. Anche...